Содержание:

ФБР оценило кибервымогателя в $10 млн

Михаил Матвеев (Wazawaka, BorisElcin) заподозрен в получении $200 млн отступных от погибших его «зловреда»

Михаил Матвеев Минюст Соединенных Штатов объявило в розыск популярного российского взломщика Михаила Матвеева, а Государственный департамент провозгласил награду в 10 миллионов долларов за данные, которая посодействовала бы его изловить. При всем этом Российскую Федерацию в департаменте выдвинули обвинение в том, что государство стала «неопасной гаванью» для хакеров: уже более одного года Матвеев не прячет собственного лица и не опровергает связи с наикрупнейшими группировками «российских взломщиков».

Мы предпринимаем эти деяния против Матвеева в связи с его участием в кибервымогательствах в отношении органов охраны правопорядка США, коммерческих организаций и критичной инфраструктурных объектов во всем мире

Государственный департамент США

За что Матвеева объявили в розыск?

Матвеева винят в связях сходу с 3-мя киберпреступными группировками (Babuk, LockBit и Hive), любая из которых отлично известна за границами Рф, а в особенности — в США. Они все управляли программами-шантажистами, которыми заражали системы погибших (обычно, больших организаций), блокировали доступ к ним, после этого добивались приобретение за разблокировку.

«Царьград», 18.05.2023, «Биография Михаила Матвеева:что понятно о российском взломщике, за которого ФБР дает 10 миллионов долларов»: Михаил Матвеев родился в 1992 года. Понятно, что он проживает в Калининграде. […] Судя по видеопосланию, которое он снял для западного корреспондента Брайана Кребса, у Михаила Матвеева нет безымянного пальца на руке. Но что это — прирожденный недостаток либо итог ранения, непонятно. — Врезка К.ру

В официальном пресс-релизе Министерства юстиции США указаны суммы заработка хакерских объединений, с которыми работал Матвеев. За время взаимодействия с россиянином они потребовали у собственных погибших около 400 миллионов долларов приобретения, из которых им получилось получить около 200 миллионов долларов. При всем этом самого Матвеева Министерство юстиции США называет «главным игроком в российской экологической системе программ-шантажистов».

«Будучи в Российской Федерации, Матвеев употреблял различные варианты программ-шантажистов для нападения на критически важную инфраструктуру во всем мире, в том числе поликлиники, административные органы и организации из остальных секторов», — сообщил ассистент генерального прокурора США Кеннет Полите-младший.

В которых атаках винят россиянина?

31-летний Матвеев был объявлен в розыск в США за несколько определенных нападений. А именно, прокуратура считает, что в июне 2020 года он при помощи программы-шантажиста Hive штурмовал полицию 1-го из округов штата Нью-Джерси, а в мае 2022-го в том же штате его жертвой стала некоммерческая организация по охране психологического здоровья. Меж 2-мя этими атаками, весной 2021 года, Матвеев при помощи программы Babuk напал на полицейское управление Вашингтона.

Взломщик.Ру, 19.05.2023, «Американские власти предложили 10 млн долларов за данные о русском взломщике»: Матвееву предъявлены обвинения по договоренности в целях передачи условий о выкупе, сговоре в целях повреждения защищенных компов и предумышленном повреждении защищенных компов. Если он предстанет перед судом и будет признан виноватым, ему угрожает до двадцать лет заключения. — Врезка К.ру

Матвеев, узнаваемый в DarkNet под никами Wazawaka, Babuk, BorisElcin, unc1756 и Orange, уже отреагировал на включение в перечень самых разыскиваемых ФБР (ФБР) США хакеров в собственном профиле в Твиттер.

Поехали!

Михаил Матвеев, российский взломщик,

в качестве ответа на включение в перечень самых разыскиваемых ФБР хакеров

Иной узнаваемый российский компьютерный преступник, узнаваемый под логином Bassterlord, в комментах похвалил Матвеева. «Неплох-неплох, на доске почета», — сообщил он.

Почему Матвеев не прячет свою наружность?

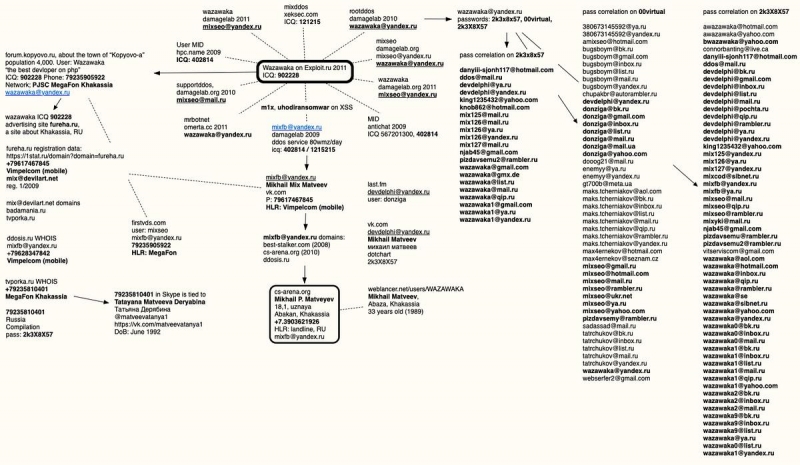

То, что у ФБР есть фото Матвеева, — совсем не награда представителей следственных органов. В январе 2022 года Wazawaka деанонимизировал узнаваемый западный корреспондент Брайан Кребс. Он практикуется на составлении закономерных цепочек из данных открытых либо платных источников. А именно, Кребс любит сопоставлять сведения о паролях e-mail и Айпишниках, которые в различное время попали во взломанные и слитые информационные базы. В последние несколько лет корреспонденту получилось таким образом выйти на след нескольких взломщиков и кибермошенников глобального масштаба.

Формальным причиной для расследования Кребса послужило то, что в 2020 году Wazawaka сообщил, что имеет отношение к большой группировке DarkSide, в которую входили также русские кибервзломщики. DarkSide несет ответственность за бессчетные нападения на американскую инфраструктуру, также на трубопровод Colonial Pipeline. Это нападение парализовало несколько регионов США и спровоцировало топливный кризис.

В процессе проведения следствия Кребсу чрезвычайно посодействовало свойственное для двухтысячных пренебрежительное отношение российских хакеров к безопасности: некоторые кибервзломщики продолжали применять профили, которые регились без использования VPN либо остальных программных средств сокрытия места пребывания. Сопоставив сведения из утечек, Кребс вышел на обитателя Абакана Михаила Матвеева, найдя также его странички в социальных сетях, номера телефонов и даже некоторых родных.

Карта связей Михаила Матвеева Wazawaka фактически немедленно отреагировал на деанонимизацию, опубликовав на связанных с ним профилях сходу несколько видеороликов. В них Матвеев, интенсивно задействуя ненормативную лексику, похвалил Кребса за проведенное расследование и объяснил, что планирует и далее штурмовать организации из США, также показал татуировку ниже локтя на правой руке и отсутствующий безымянный палец на левой.

Вы сюда ко мне приезжайте, со мной побазарьте. Я объявляю войну США. И желаю сообщить, что вы все [люди нестандартной сексуальной ориентации]

Михаил Матвеев

российский взломщик

Взломщик не опасается выдачи из-за сложных взаимоотношений Рф и США

США, обычно, довольно просто депортируют из дружеских им государств всех преступников, против которых были выдвинуты официальные обвинения. Но с Российской Федерацией этого соглашения нет. А также, свою лепту заносит и напряженность в отношениях между Россией и Соединенными Штатами. Кроме того, в западных медиа Российскую Федерацию открыто называют прибежищем для взломщиков и хакеров различных мастей.

«Кибервзломщики и кибермошенники соединяются воединыжды с обыкновенными бандформированиями и нередко находят убежище в странах-изгоях. Я говорю прежде всего о Российской Федерации», — сказала заместитель генерального прокурора США Лиза Монако.

Не сри там, где живешь, путешествуй только по собственной стране и не покидай её пределов

Михаил Матвеев, российский взломщик

в качестве ответа на просьбу сконструировать его индивидуальный лозунг

При всем этом Матвеев в общем не стесняется контактов с иностранными сми. В конце лета 2022 года он отдал огромное интервью The Record, в каком сообщил о чисто технических деталях организации некоторых собственных нападений и отношениях с сотрудниками. […]

Кого еще из «российских взломщиков» отыскивают в США?

Матвеев — далековато не единственный взломщик из Российской Федерации, за помощь в поимке которого в США дали обещание награду в 10 миллионов долларов. До этого американский Министерство юстиции предъявил официальные обвинения в мошеннических действиях и легализации денежных средств Денису Кулькову и дал обещание тем, кто поможет его аресту, такую же награду. Сотрудники следственных органов считают его основоположником сервиса Try2Check, при помощи которого можно было инспектировать валидность похищенных кредитных карт. О каком-или интересе российских органов охраны правопорядка к Кулькову не говорилось.

Всего же в перечне самых разыскиваемых ФБР хакеров несколько 10-ов граждан России. Некоторые из них в США впрямую называются работниками Головного управления Генерального штаба ВС Россия (прежнее заглавие — ГРУ). Им вменяют спецоперации разведслужб на территории США с применением киберпреступных технологий. Но большая часть тем или иным образом пробовала получить доход на разработке либо внедрении вредных программ.

К примеру, Максим Якубец, как считают властные структуры США, был одним из пользователей сделанного в 2007 году трояна Zeus, помогавш?? своим создателям воровать клиентские сведения одних из самых крупных банков Европы. Нанесенный им вред составил, по самым умеренным оценкам, 36 миллионов долларов. Позже Якубец возглавил крупную организацию хакеров Evil Corp и, по состоянию на 2019 год, будто бы жил в столице России.

Иным популярным фигурантом перечня стал Евгений Полянин, которого в США считают одним из лидеров разгромленной сначала 2021 года группы REvil. Американские сотрудники следственных органов считают его имеющим отношение к вымогательству свыше 13 миллионов долларов, но настоящий размах работе хакерского объединения быть может куда больше повергающим в шок.

***

Интервью с брокером исходного доступа Wazawaka: «Нигде нет таковых средств, как в шантажистах»

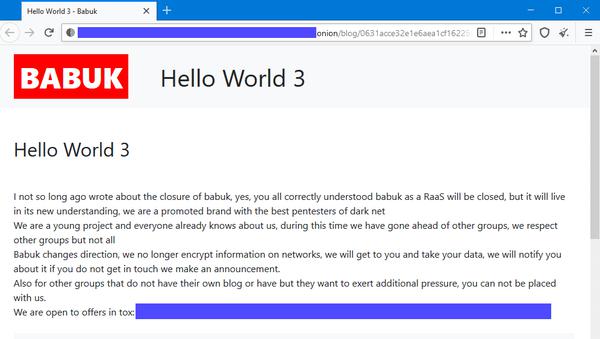

Примечание редактора: в апреле прошедшего года группа программ-шантажистов высказала угрозу разоблачить сотрудников полиции информаторов и другую секретную данные, если столичное управление милиции Вашингтона не выполнит требование.

Нахальная атака была делом рук преступной группы, популярной как Babuk, которая сначала 2021 года заполучила репутацию за расположение на собственном сайте похищенных баз данных от погибших, отказавшихся платить приобретение. Всего спустя несколько суток после попытки вымогательства у столичного сотрудника полиции управления Babuk сообщил, что закрывает свою партнерскую программку по борьбе с шантажистами и заместо этого сосредоточится на хищению данных и вымогательстве.

До этого в текущем году корреспондент по информационной безопасности Брайан Кребс раскрыл детали о человеке, стоявшем за операцией, по имени Михаил Матвеев, который также был связан с рядом остальных групп и личностей, в том числе псевдонима «Вазавака». Согласно мнению Кребса, Матвеев стал больше неустойчивым , чем обычно, «публикуя необычные фото-видео» и создавая учетную запись в Твиттер для обмена кодом эксплойта.

Матвеев побеседовал с аналитиком и продакт-менеджером Recorded Future Дмитрием Смилянецем о собственном содействии с иными взломщиками, деталях нападений программ-шантажистов, в которых он принял участие, и про то, каким образом он тормознул на имени Бабук. Разговор проводилась на российском языке и переводилась на британский при помощи языковедов из группы Insikt Recorded Future. «Рекорд» не сумел без помощи других провести проверку все утверждения Матвеева — названные им пострадавшие организации или предпочли не обсуждать интервью, или не ответили на запросы. Представитель кабинета головного технического руководителя окрестность Колумбия сообщил, что нападение на столичное полицейское управление является частью длящегося расследования, которое они не могут обсуждать.

Интервью, приведенное ниже, было отредактировано для роста размера и определенности.

Дмитрий Смилянец: За последний год исследователи называли вас различными именами: Бабук , БорисЕльчин , Вазавака , unc1756 , Orange и даже KAJIT. Это вправду все имена вам? Либо была допущена ошибка?

Михаил Матвеев: Да, все эти ники, не считая 1-го, мои. Я никогда не был Каджитом. Я утомился это обосновывать на форуме всюду и даже так называемым исследователям и представителям СМИ.

ДС: Вас «увидели» после атаки программы-шантажиста в апреле прошедшего года на столичное полицейское управление в Вашингтоне, округ Колумбия. Вы употребляли данные, похищенные с серверного оборудования отдела, для вымогательства, в том числе базу осведомителей. Однако позже блог исчез и Babuk рассыпал, а начальный код проник. Что произошло?

ММ: Накануне до событий, которые связаны со столичным управлением милиции, на форуме мне написал один чувак. Не буду называть его никнейм, но все отлично знают, о ком речь идет. Он мне произнес: «Борис, у меня есть мегакрутой продукт». Он прислал мне несколько сборок, которые я протестировал — все работало приемлимо. Меня все устраивало. Человек вроде адекватный. Мы начали развивать эту возможность, и компания увлеклась этим продуктом.

Мы назвали его шантажистом Babuk. Все прошло сильно отлично. Они заплатили приобретение. Мы все расшифровали. После чего мы захотели сделать партнерскую программку, и я нашел разработчика ПО для панели [администрирование партнерской программы-шантажиста]. Позже к нам пришел один товарищ [аффилированная сторона], который вправду сообщил, что у него есть доступ в РОВД. Я не проводил эту атаку. Однако он провел атаку в полноценном размере. Они закодировали отделение полиции и все скачали.

Переговоры полностью ничего не дали. Аффилиаты желали определенный приобретение, а в конечном итоге, как мы говорим по-русски, «наложили брюки и побежали», когда дело дошло до загрузки данных. Они отказались принять встречное предложение MPD о выкупе в размере 100 000 долларов. Однако мой ответ был таким: «Если вы не примете средства, я опубликую эти сведения в блоге». На что аффилиаты в страхе попросили меня этого не делать. Я произнес им, что похищенные данные являются собственностью партнерской программы Babuk. Ну, они стали мне грозить, что отыщут меня. Я просто заблокировал эту партнерскую программу и начал загружать данные в блог.

Партнеры пробовали сделать новый блог Babuk, в связи с тем, что домен Tor был моим. Однако я не отдал им этого сделать, и партнерская программа рассыпала. Взлом сотрудника полиции управления стал последней каплей в крахе этой партнерские программы, однако к данному приводило огромное количество различных ситуаций. К примеру, была большая ошибка в дешифраторе для гипервизоров ESXi [VMware ESXi — это гипервизор корпоративного класса, тип 1, который был разработан VMware для размещения и обслуживания виртуальных компов]. Он просто обнулил вывод с дисков, и мы убили данные по меньшей мере 2-ух компаний. Мы взяли у них средства за расшифровщик, но они не сумели расшифровать свои данные. На самом деле, мы их околпачили.

ДС: Потом возник форум RAMP [примечание редактора: RAMP — преступный подпольный форум, на котором операторы программ-шантажистов и их связанные лица рекламируют свою продукцию]. Для чего ты его сделал и для чего передал иным?

ММ: Я сделал RAMP для использования лукового доменного имени Babuk. К счастью, у Бабука было большое число трафика. Так и родилась мысль сделать форум RAMP. Когда форум обрел популярность, я осознал, что не желаю им заниматься, так как это не приносит полностью никакой дохода. Это понесло только траты. Неизменные распределенные атаки типа «отказ в обслуживании» (DDoS). Все сводилось к тому, чтоб переписать движок с нуля и израсходовать на это кучу средств.

Позже там начались какие-то схематичные вещи, и всех пришлось инспектировать. Я подумал про себя, Боже, для чего я подписался на это? Конкретно там на форуме я познакомился с Каджитом. Я произнес Каджиту: «Эй, будь модером, проверь всех, а я подброшу тебе средств». Вот так форум практически попал в руки Каджита. После чего в моей жизни случились различные трудности. Я очень ударился в бутылку, и у меня совершенно не было времени на форум, потому я дал форум Каджиту. Позже произошла вереница необычных событий, когда мне начали писать партнерские программы. Они сообщили: «Что, черт возьми, ты делаешь, зверь? Снимки экрана наших панелей проникли». Мне было постыдно за всю эту положение дел. Я пошел на форумы и открыл личную обращение на Каджита от имени Бориса. В то время мы сильно отлично общались со службой саппорта LockBit. Он показался мне обычным парнем, и я подтянул его в этих обсуждениях. Каджит сообщил, что его не заблокируют, и он ни с кем не будет делиться форумом. Админ форума Damage [XSS] предложил Каджиту передать форум кому-то иному, и, как мне понятно, Столлман это получил. Форум RAMP все еще существует, но я туда не захожу, и у меня не было особенных контактов со Столлманом.

ДС: Как нередко люди из различных партнерских программ соперничают в одной сети, чтоб вытягивать средства у погибших? Были ли у вас подобные ситуации?

ММ: Это случается нередко. В особенности, когда несколько человек обладают эксплойтом, либо заливают логи с 1-го и такого же рынка трафика, если идет речь о добыче учетных данных исходного доступа при помощи стилера. Я взял некоторые начальные коды, так называемые proof-of-concept, с GitHub и видоизменил их. Если вы помните, для Fortinet VPN была популярная CVE. Обнаружили у 1-го разработчика ПО с форума. Отталкиваясь от перечня Айпишников, мы получили приблизительно 48 000 точек входа. Я был чрезвычайно удивлен тогда, вправду шокирован. Однако мы не отработали даже три процента этого перечня. Недостаточно времени.

И когда остальные — ну сообщим, наши соперники — стали применять эту незащищенность, по сетям пошли пересечения. Я нередко входил в уже залоченные кем-то сети и не трогал их, так как это не моя работа 2-ой раз кодировать, а какие-то ребята разогнали сети. Они заходят и видят, что он закодирован, и чтоб никто не получил его, они опять закодировали его. Были случаи, когда мы с ребятами просто пересекались в сети во время разработки, обменивались контактами и как-то обсуждали, что делать далее. Мы в главном постоянно соглашались.

И даже бывало, что мы позже вместе делали какие-то остальные проекты. Летом 2022 года это случается сплошь и рядом, так как все жаждут материала. Как мы можем получить первичный доступ? В действительности вариантов мало. Есть незащищенности, подобные как RCE в разных продуктах VPN-устройств, всё, что может дать доступ в сеть. Либо логин доступа к сети от стилеров. Однако в главном на данный момент все залиты с обменов трафиком и неповторимого трафика не много. А те, у кого он есть, льют просто себе либо уже трудятся в каких-либо командах, так что это полностью приемлимо, что в сетях есть конфликт интересов и сейчас его будет еще более.

ДС: Поведайте мне о некоторых атаках, которые для вас в особенности запомнились. Какой был самым резвым? Какое количество времени прошло от первого проникания в сеть до получения платежа?

ММ: Дмитрий, таковых нападений я бы выделил несколько… Да, увлекательных было достаточно много. Я желал бы подвести результат, до того как разговаривать о нападениях. Есть мелкие сети, есть средние сети и есть чрезвычайно огромные сети. И я для вас сообщу, еще легче работать с сетью организации с доходом в 1 млрд долларов, чем с сетью организации с доходом в 9 миллионов долларов. Я скажу для вас, почему. Существует значительно большее количество компов, на которых легче спрятаться и легче ориентироваться, чем в маленький сети, где вы ограничены. Вы должны двигаться чрезвычайно стремительно. И когда я начинал свою трудовую деятельность, я начал с BlueKeep — незащищенности в Майкрософт Remote Desktop. Я взламывал 5 маленьких сетей в день, так как мне необходимо было идти и делать это прямо на данный момент. Однако по мере моего продвижения время, которое я растрачивал на хаки, увеличивалось.

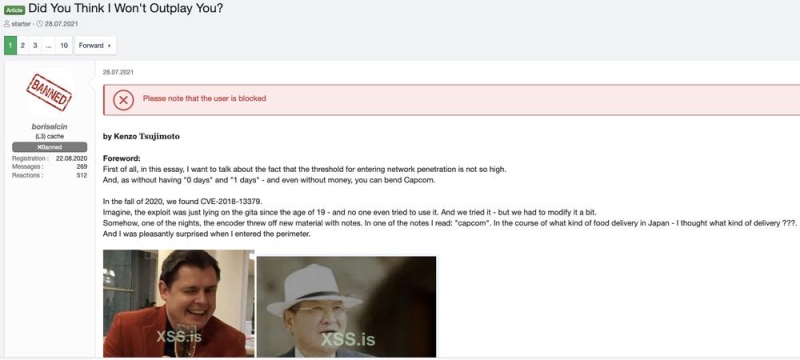

Давайте начнем, не так ли? Моя самая длительная разработка… Наверняка, все слышали о компании Capcom. Я попал туда через незащищенность Fortinet. Фактически говоря, когда я туда зашел, меня незначительно изумило, что там все на японском. Иерархии нет, деления на отделы нет, и все у них в куче. Я нашел мертвого админа доменного имени. Так возникло имя Бабук. У Capcom был администратор Бабак, либо тростник. И когда я нашел этого админа, я осознал, что его никто не употребляет, но он был корпоративного типа.

В принципе нападение на Capcom я сильно отлично обрисовал в статье Бориса Ельцина «Ты думаешь, я тебя не переиграю». Что ж, было несколько увлекательных моментов, которые я упустил, и которые я желал бы осветить в данном интервью. В те дни у меня был чрезвычайно близкий разговор с небезызвестным «Неведомым», сказавш?? мне придти к ним в группу, и если я поставлю на них капком, он свяжет меня с какими-то мистическими мега людьми. И все в моей жизни будет «чики бомбони» [прим. ред.: это дословный перевод — неясно, что он предполагает]. Однако слава богу, все пошло не так, так как, наверняка, меня бы на данный момент тут не было. Я бы не стал давать тебе это интервью. Их продукт в то время был ужасен — у GandCrabуровень. Они не желали ничего с этим делать, и он произнес мне лично: «Все они равно платят нам, так как страшатся». Ну, в те времена так оно и было. Если помните, lalartu , этот персонаж, который просто, не ища бэкап, не ища всего попорядку, запускал билд по всем сетям и собирал средства. Я сам видел его отчеты и панели, и меня изумило, как человек может это делать. Тогда платили фактически всем, в особенности REvil. У них были большие доходы.

Ну, объяснил я несчастному Неведомому: «Вот, милый человек. У вас есть какие-то дыры, какие-то баги в продукте. Да я там не запер [закодировал], я там как-то обосрался». На что он дал обещание все поправить. Ожидал длительно, наверняка месяца полтора прошло от обладания контроллером доменного имени до самой наложенного блока. Это была самая длительная атака. Вот, фактически, перед тем, как я возжелал залочить Capcom, я ему снова написал: «Ну что, все работает?» Он гласит: «Да, да, все работает». И я сделал билд и протестировал его в маленький сети, как я помню. Это был какой-то муниципалитет, и хоть платили копейки, но мне это не нравилось. Я написал Неведомому о собственном возмущении.

Все будет отлично, произнес он, разворачивай. Одновременно я чрезвычайно тесновато разговаривал с одним из связанных лиц Рагнара. Он жил за рубежом. К слову, может быть, он там уже посиживает в местах заключения, так как точно был за рубежом. Ну мы все как-то стремительно поговорили и условились, в Capcom все стремительно сделали. А, на последующее утро Неведомый пишет мне, типа, какого хрена. Я сообщил, братан, извини, без обид, я тебя сообщил. Он обиделся на меня, заблокировал меня и отошел, как поступил бы ребенок, когда отнимаешь игрушку. Мальчишки сообщили мне, что он желает найти меня в настоящей жизни. Неведомый обожал это делать, обожал играться агрессивно и играться в преступников. Они очень шумели, наверняка, как и я на данный момент, тогда, когда не было надо так шуметь.

Самая стремительная атака в моей жизни случилась, как я получил незащищенность ProxyLogon. В то время у меня был на гранте программист, дорабатывавш?? эксплойт. Одной из увлекательных сетей была логистическая компания в Голландии . Большой склад. чрезвычайно большой склад. Я попал на экскурсионную поездку на сервер. Тут я сразу получил токены админа доменного имени. Ну, эти ребята совершенно не испугались и ни о чем же не волновались. Помню, я зашел туда в 20:00 по времени Москвы, а приблизительно 4:00 по времени Москвы там уже все было заперто. С 6 утра нам в страхе написал админ, на что я ему сообщил, братан, ожидай супервайзера.

Итак, давайте шаг за шагом. Смотря в сети вроде все очень просто и ясно. У них есть домен админа для нас. Пароль был один на все, на гипервизорах, на запасном сервере в рабочей группе. Изучив сеть, я нашел систему запасного копирования WIM. Я сумел достать из него все пароли и тем получил все бэкапы, однако их бэкапы были подобные нехорошие. Они только-только сделали запасную копию на NAS [сетевое хранилище]. Я пошел в NAS и отформатировал его. Зашел на ESXi, закодировал и там, приблизительно спустя час, он нам написал.

Ровно в 12 часов ночи администратор написал: «Желаю решить вопрос». Я сообщил, что вопрос не быть может решен, так как он не руководитель. Утром пришлось лететь в иной город. Помню, сижу в аэропорту, мне компания пишет: $2 млн. Перевод 2 млн долларов. У меня никогда не было этот суммы в кошельке. Естественно, в таком удивлении и ажиотаже я сажусь в самолет, понимая, что у меня есть, блин, ноутбук с 2 миллионами долларов. Ну, я отдал им расшифровщики, а когда приехал, открыл чат. Черт возьми, что-то там не так, они просто орут: Вы убили VMDK [VMDK — это формат файла, описывающ?? контейнеры для виртуальных твердых дисков, которые будут употребляться в виртуальных машинках, таковых как VMware Workstation либо VirtualBox]. Я попробовал разобраться и попросил эталоны VMDK. И они просто весят ноль КБ. Ну все пиздец.у кого был рак ». Как так? Он гласит: ну не знаю, сообщает, что-то сломалось. И просили возвратить средства. Ну, у нас не было выбора, не считая как заблокировать их. Мы околпачили их на эти средства. Я до настоящего времени виню себя за это. Это была самая стремительная и платежеспособная атака, которую я когда-или проводил.

ДС: Как вы получаете доступ к сетям?

ММ: Я взял все с GitHub. Как заявляется, изготовлен из дерьма и палок. Первым увлекательным эксплойтом был Fortinet, а потом чрезвычайно древняя незащищенность в приложении SharePoint. Потом был SonicWall. В общем, я постоянно пробовал получить первичный доступ с RCE [удаленное реализация кода]. Я пробовал брать бревна у похитителей RedLine . Однако лучшую точку входа дает RCE.

К несчастью, сборники Виндовс устроены таким образом, что, будучи снутри каталогов, сеть разворачивается, как домино. В действительности ничего трудного, Виндовс для вас в помощь. Трахни меня, чувак. Я раздвигаю ноги перед тобой. Я никогда ничего не брал. Снова повторю. Все было изготовлено из дерьма и палок. Все зарабатывается просто так. Все, что описывается в средства массовой информации, это то, что мы супер группа шантажистов, супер-мега крутые чуваки, которых много. Нет, полностью все обыденные ребята, в главном работающие в одиночку.

ДС: Как удается опережать защитников? Либо они так неспешные, что это не имеет значения?

ММ: Тут все просто. Спецы по информационной безопасности, никто из них никогда не был истинной мишенью. Это как стрелять на дальность из ружья. Вы как бы стреляете и попадаете в цель, но если для вас дадут автомат и бросят на полях сражений, то тоже будет много причин, которые будут мешать для вас попасть в цель — внутренний ужас, и иные чувства.

Это живы люди. Потому, так как они никогда не были в боевых критериях, они никогда не тестировали эти сети в боевых критериях. Конкретно потому мы на шаг впереди. Они думают по другому. Они думают на теоретическом уровне. Исходя из убеждений теории, есть целые команды и APT-общества, которые атакуют некоторые сети. Так что я скажу так: если б все группы шантажистов вдруг стали спецами по информационной безопасности, а те, кто на данный момент являются спецами по информационной безопасности, начали пентестировать сети, программам-шантажистам пришел бы конец.

ДС: Какой вы видите промышленность программ-шантажистов через 3 года? Останутся ли программы-шантажисты наилучшей моделью монетизации для хакеров либо они перейдут на что-то другое?

ММ: Это походит на то, как в свое время кардинг был популярен, и в нем было много средств, но сейчас он мертв. А шантажисты скоро скончаются — не через 3 года, а ранее. Практически все поменялось за прошедшие шесть месяцев. С начала специальной операции в Украине практически все отказались платить. Я нередко сталкивался с людьми, писавш?? мне в чат: «Вы российский захватчик. Довольствуйтесь $ 10k. И мы не дадим для вас больше. По последней мере, возьми это. Конверсия [либо прибыльность вложений] всецело свалилась за прошедшие пол года. В общем, работать стало трудно.

Если умрет, то умрет. Для вас необходимо придумать что-то новое. Однако программы-шантажисты ужаснее героина. Я не пробовал, но видел людей, которые на нем посиживают, и вот что я для вас скажу: программы-шантажисты ужаснее наркозависимости. Нигде нет таковых средств, как в шантажистах. Я даже сравнил его с торговцами наркотиками из гидры [один из самых крупных в мире DarkNet-маркетплейс, бывш?? закрыт в текущем году]. Они зарабатывают менее, чем мы.

Однако сейчас шантажисты остаются лидером по монетизации. В сети интернет нет остальных схем, которые несли бы огромную заработок. Либо я о них еще не знаю.

ДС: Как война в Украине оказала влияние на распространение программ-шантажистов и компьютерная преступность в общем?

ММ: Я не буду называть это войной в Украине, я назову это специально подготовленной операцией. У меня есть надежда, вы осознаете. Это оказало большущее воздействие. У меня было много друзей из Украины. Из всего моего перечня контактов украинских граждан только один либо два человека сейчас разговаривают со мной. Другие все ушли. Меня называют оккупантом.

Это страшно, ветвь реорганизовалась. Мне не известно, началась бы специальная операция, но, как мы все знаем, Российская Федерация начала понемногу идти на взаимодействие с Соединенными Штатами в отношении компьютерной преступности. Я обосралась и позже чрезвычайно страшилась, много пила. Я перечитал нашу Конституцию и осознал, что меня, блин, оставят в Российской Федерации, но было жутко [прим. ред.: у Рф нет контракта об выдачи с Соединенными Штатами]. О деньгах я уже забыл, а здесь специальная операция началась. Я был катастрофически доволен. Однако вы понимаете, что тупо об этом говорить, так как мое интервью будут читать и жители Украины, и мог погибнуть чей-то отец, либо их ребенок. Я начал ликовать, понимаете ли, безнаказанно. Однако, если б не специальная операция,

ДС: Для вас давали трудиться в определенных муниципальных службах? Если да, то какие?

ММ: Вы, наверняка, желаете услышать какие-то секреты, но секретов совершенно нет. Меня даже изумило, что на протяжении всей истории моей карьеры с 2011 года ко мне так никто и не пришел. Ни ФСБ, ни МВД. Я просто жил обыкновенной жизнью.

Я даже не пойму, когда читаю на форумах, что к какому-то парню приходила ФСБ и принуждала работать. Я полагаю, что все они лгут, и сами пошли в ФСБ проситься на работу — но мне не известно, как это работает. Структура ФСБ чрезвычайно секретна. В отличие от американцев, ФСБ не располагает на собственном веб-сайте портреты, чтоб сообщить: смотри, я смотрю Most Wanted Cyber. Мне неясно, чего желают достигнуть американцы. Я в принципе ничего не знаю о работе ФСБ Россия. Для меня это черная лошадь. Я мог бы даже быть рад пересечься с ними, но нет, это не непременно.

ДС: Расскажи мне секрет. Меж ФСБ и ФБР кто вас больше всего стращает?

ММ: Что меня больше всего волнует? Если эти две структуры начнут взаимодействовать вместе — то мне пиздец, минимум три бессрочных срока.

Если Вас заинтересовала новость:

- Ниже на странице вы можете видеть взаимосвязанные статьи (при их наличии).

- Обратите внимание на ссылки, имеющиеся в статье, за ними содержится дополнительная информация.

- Воспользуйтесь поиском на сайте для получения дополнительных материалов по интересующей вас теме.